Čo je

Vojna Ruska s Ukrajinou z pohľadu kybernetickej bezpečnosti

Väčšine ľudí sa v súvislosti s kybernetickou bezpečnosťou vybavia krádeže dát a hackeri. Ako však ukazujú nielen posledné udalosti na Ukrajine, kybernetická bezpečnosť je súčasťou každodenného života. Ochrana aktív aj v kybernetickom priestore je kľúčová pre fungovanie krajiny, jej priemyslu a služieb ako energetika, doprava, zdravotníctvo a iné. Aj to sa prejavilo v aktuálnom vojnovom konflikte s Ukrajinou.

Útoky na Ukrajinu

V kybernetickom priestore je Ukrajina cieľom kybernetických útokov už niekoľko rokov. Ako príklad môžeme uviesť útok NotPetya v roku 2018, ktorý bol prisúdený ruskej armáde [Zdroj].

Samotnej vojenskej agresii tesne predchádzal nový malwarový útok z 23. na 24. februára – HermeticWiper [Zdroj]. Jeho cieľom boli primárne vládne a finančné inštitúcie na Ukrajine, ale čiastočne aj v Litve a Lotyšsku. Útok bol zákerný v tom, že v niektorých prípadoch používal ako volavku ransomware GoLang. Kým bezpečnostné zložky riešili problém s ransomware, tak HermeticWiper zatiaľ na pozadí zmazal všetky údaje vrátane MBR časti na disku, ktorá pomáha so spustením operačného systému. Útok bol plánovaný dlho vopred, keďže spoločnosť Eset zistila [Zdroj], že wiper bol skompilovaný 28. decembra. V jednom prípade zistila spoločnosť Symantec, že útočníci využívajúci túto zraniteľnosť, získali prístup do sietí už v priebehu novembra 2021.

Od tohto okamihu sú organizácie a spoločnosti na Ukrajine vystavené veľkému množstvu útokov, vrátane phishingových útokov na svojich vojakov [Zdroj]. Kompromitované zariadenia môžu byť zneužité na špionáž a na demoralizáciu jednotiek, zasielaním propagandistických správ. 3. marca bol zaznamenaný ďalší útok s cieľom demoralizovať obyvateľov. Hackeri prelomili webové stránky niektorých lokálnych samospráv na Ukrajine a zverejnili na nich falošné správy o kapitulovaní Kyjeva, či uzavretí mieru s Moskvou [Zdroj].

Hackerské skupiny si vyberajú strany

Svetoví lídri, až na výnimky, sa postavili za Ukrajinu. Skupiny hackerov si v prebiehajúcom rusko-ukrajinskom konflikte vybrali svoju stranu tiež.

Kyberkriminálny trh Raidforums oznámil, že zákazal prístupy z Ruskej federácie. Na fóre je možné nájsť aj e-maily a hashované heslá tajnej služby FSB [Zdroj]. Na ukrajinskú stranu sa pridala aj skupina Anonymous, ktorá ohlásila operáciu #OpRussia, ktorej cieľom je narušiť činnosť vládnych a provládnych agentúr a spoločností. Skupina Ghostsec, ktorá sa stala známou svojimi útokmi na webové stránky ISIS, ktoré propagovali islamský extrémizmus, sa tiež pridala na stranu Ukrajiny. Spôsobili výpadok viac ako 100 domén a subdomén spojených s ruským ministerstvom obrany [Zdroj].

Na druhej strane kybernetickej barikády je minimálne 5 skupín [Zdroj]:

- UNC1151 – APT (Advanced Persistent Threat) skupina, ktorá je prepojená s bieloruskou vládou. Niektorí jej členovia sú zároveň členmi Ministerstva obrany Bieloruska. Teda Bielorusko aj aktívne vystupuje v tomto konflikte.

- SandWorm – Skupina je známa svojím malware-om Cyclops Blinks a väzbami na ruskú vládu.

- The Red Bandits, ktorá (okrem iného) hackla palubné kamery Ukrajinskej polície [Zdroj]. Pri tejto skupine sa polemizuje, či sa de facto nejedná o nejakú ruskú výzvednú službu.

- Coomingproject – medzinárodná hackerská skupina sa prihlásila k podpore ruskej vlády [Zdroj]. Vyzerá, že 27. februára iná skupina získala ich citlivé údaje a posunula ich policajným autoritám [Zdroj].

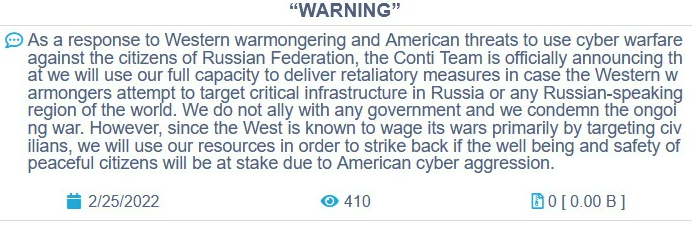

Conti, jedna z najaktívnejších skupín zameraných na ransomware, je zodpovedná za škody v stovkách miliónov dolárov. Jedná sa o prvú skupinu, ktorá aktívne zneužíva Log4Shell zraniteľnosť.

Zaujímavý je vývoj v rámci skupiny Conti, ktorá najskôr zverejnila pomerne tvrdé vyjadrenie.

To však už o hodinu neskôr nahradili miernejším vyjadrením [Zdroj] a viac sa posunuli do role obrancov ruského ľudu. Táto zmena postoja bola spôsobená nesúhlasom niektorých jej členov.

Reakcia Ukrajiny a sveta na kybernetické riziká a útoky

Ukrajinský bezpečnostný výskumník Vitali Kremez získal prístup k viac ako 60 000 interným správam Conti ransomware gangu, ktoré zverejnil [Zdroj]. Podarilo sa mu získať prístup do ich záložnej databázy pre XMPP chat server. Konverzácie popisujú rôzne aktivity gangu vrátane privátnych URL, bitcoin adries a diskusii o operáciách. Ďalší únik nasledoval 1. marca, pri ktorom unikli aj ich interné súbory [Zdroj]. Únik informácií môže aktivity tohto gangu seriózne ovplyvniť.

Ukrajina verbuje aj do svojej dobrovoľníckej “IT armády” zloženej z bezpečnostných expertov a hackerov naprieč svetom. Minister pre digitálnu transformáciu Ukrajiny Mykhailo Fedorov zverejnil na Twitteri výzvu. Vznikol zoznam 31 cieľov, ktoré zahŕňajú ruské vládne agentúry, vládne IP adresy, vládne úložiská, či mail servery, tri banky a veľké korporácie, podporujúce kritickú infraštruktúru Ruska. Na zozname je dokonca aj populárny vyhľadávač a mail server Yandex. Jedným z menej tradičných návrhov na Telegram účte “IT army” je zdieľanie videí z útokov na Ukrajinu na sociálnych sieťach a prípadne aj zaplatenie reklamy na tieto posty, aby sa informácie rýchlejšie šírili [Zdroj].

Európa sa medzitým pripravuje na ruské kybernetické útoky [Zdroj], ktorých pravdepodobnosť výskytu stúpa. Medzi ohrozenými sú aj média, ktoré o dianí vo vojne informujú. Slovenská verejnoprávna televízia RTVS už zaznamenala DDoS útoky na svoj spravodajský web [Zdroj]. Ešte pred vypuknutím konfliktu bola napadnutá Česká televize [Zdroj]. Pred týmto útokom varoval český Národný úrad pre kybernetickú a informačnú bezpečnosť (National Cyber and Information Security Agency).

Americkému prezidentovi bola predostretá možnosť masívneho kybernetického útoku na Rusko s cieľom narušiť ich schopnosť viesť inváziu na Ukrajine. Finálne rozhodnutie ešte nepadlo [Zdroj].

Hacktivizmus

Odkedy Ruská federácia zaútočila na Ukrajinu, zdvihla sa veľká vlna tzv. “hacktivizmu”. Hactivizmus zastrešuje použitie výpočtovej techniky pre aktivity ako je napr. hackovanie ako forma občianskej neposlušnosti, tlaku na presadzovanie spoločenských zmien. Vojna v kybernetickom priestore je odlišná tým, že sa okrem oficiálnych politických skupín a štátnych armád môžu do konfliktov aktívne zapojiť aj rôzne kriminálne skupiny, ako aj občianska spoločnosť.

Cieľom prebiehajúcej operácie #OpRussia skupiny Anonymous je čo najviac narušiť schopnosť Ruska šíriť propagandu do zahraničia, ale aj v samotnom Rusku. Snaží sa narušiť činnosť inštitúcií spojených s vojnou na Ukrajine (vláda, vládne agentúru, média, veľké korporácie). Najčastejšie sú používané DDoS útoky, ktoré naberajú na sile aj väčším zapojením bežných ľudí. Skupina Anonymous je extrémne aktívna a vyhlásila Rusku kybernetickú vojnu.

25. februára boli vyradené stránky RT.com, Kremľa, ruskej vlády a ruského ministerstva obrany skupinou Anonymous [Zdroj]. Neskôr táto skupina hackla ruské ministerstvo obrany a získali kontakty na ľudí na ministerstve, spolu s ich telefonnými číslami, mailami a heslami [Zdroj].

Hackeri zo skupiny Anonymous nielen vypínajú a obmedzujú stránky Ruska, ale tiež prostredníctvom hackingu využívajú ruské siete na šírenie vlastného obsahu, ako napríklad autentické zábery z Ukrajiny a bojov. Cieľom týchto aktivít je informovať ruských občanov o činnosti ich vlády.

26. februára boli hacknuté weby ruských štátnych televízií. Na ruských programoch boli vysielané necenzúrované zábery z Ukrajiny a hrané ukrajinské piesne [Zdroj]. Podarilo sa im získať 200GB mailov od bieloruského dodávateľa zbraní, ktorý poskytuje logistickú podporu ruským vojskám na bieloruskom území [Zdroj]. Podľa nepotvrdených zdrojov sa v tomto úniku nachádzajú aj zoznamy ruských agentov [Zdroj]. Anonymous zachytáva komunikaciu ruskej armády [Zdroj].

27. februára zhrnuli Anonymous doterajšie výsledky. DDoS útoky zasiahli viac ako 300 stránok vládnych inštitúcii, štátom kontrolovaných médií a bánk a väčšina z nich bola offline v posledných 48 hodinách [Zdroj].

28. februára spôsobil útok na bieloruské železnice kolaps ich počítačovej siete. Museli prejsť na manuálne ovládanie, čo spomalilo pohyby vlakov [Zdroj].

Medzi hacknuté stránky patril aj web agentúry Roskosmos [Zdroj], pri ktorej 1. marca hackeri zverejnili informáciu, že vypli jej riadiace stredisko [Zdroj], čo by spôsobilo stratu informácií z niekorých satelitov.

Ako nebyť “hackerom”

Hacking sa môže javiť ako niečo, čo zvládne každý, kto má ten správny odkaz či kód. SK-CERT však vydal varovanie [Zdroj], že “v súvislosti s vojnou na Ukrajine sa v slovenskom kybernetickom priestore vyskytli výzvy na distribuované útoky na webové stránky v Rusku, a to pomocou jednoduchého webového odkazu, ktorý si “záujemca” má nechať otvorený v prehliadači.” Dané stránky však nemusia útočiť na ruské stránky, ako prezentujú, ale naopak môžu útočiť na Ukrajinu. Používatelia týchto stránok sa tiež môžu stať obeťou malwaru. Naviac, táto aktivita môže byť v rozpore so zákonom.

Ak sa človek rozhodne ísť na hranu zákona a používať takéto linky, tak by si mal minimálne overiť ich činnosť. Dá sa to napríklad aj tak, že pred ich názov (napr.: https://www.stranka.com) napíše view-source (view-source:https://www.stranka.com).

Dôsledkom nepremysleného “hackovania” pomocou neoverených odkazov môže byť to, že “hacker” ohrozí sám seba. Cieľ útoku, v tomto prípade Ruské inštitúcie, získava o útočníkovi základné informácie, ako napríklad IP adresu (pri veľkých útokoch je však problém analyzovať a vyvodiť dôsledky voči všetkým IP adresám).

Za normálnych okolností sa útočníci najčastejšie maskujú s použitím VPN alebo proxy servera. Existujú aj bezplatne dostupné VPN siete, napríklad aj v prehliadači Opera. Ďalšou bežne používanou možnosťou maskovania je použitie prehliadača TOR. Anonymný režim prehliadania je v tomto neúčinný a nemá vplyv na maskovanie útočníka.

Dva svety, dva prístupy

Prebiehajúce DDoS útoky na ciele v ruskom kybernetickom priestore majú dvojaký efekt. Sťažujú používanie propagandy proruskými médiami a vládou a slúžia na viazanie IT odborníkov, ktorí pred nimi musia brániť tieto inštitúcie a nemôžu sa venovať iným aktivitám. Na pozadí však prebiehajú aj sofistikovanejšie útoky, ktoré vedú k únikom citlivých údajov. V tomto veľkom prívale útočnej premávky sa nedajú ľahko identifikovať.

Rusko má jednu z najväčších kybernetických armád. Realizovalo viacero veľmi zákerných útokov, najmä na Ukrajinu, napríklad odpojili elektrický prúd pre 230 000 ľudí. Panuje obava, čo sa stane, ked takto zaútočia na USA alebo niektorú z krajín EÚ. Aj preto zverejňujú národné autority varovania pred takýmto útokmi (napr.: Slovensko, Česká republika).

Kybernetické armády sa môžu sústrediť na útok alebo na obranu. Všetci majú tie isté prostriedky (počítačové siete, operačné systémy a tak podobne), takže ako útočník zaútočí, tak môže byť aj napadnutý. Platí to najmä, ak boli použité tzv. zero-day zraniteľnosti (doposiaľ neznáme zraniteľnosti). Výzvedné agentúry nenahlasujú zraniteľnosti v softvéri príliš často práve preto, že by tým obmedzili aj svoje možnosti útočenia. Je pravdepodobné, že Rusko na tom je technologicky podobne ako USA pár rokov dozadu, aj kvôli tomu, že sa sústredí na útočné aktivity [Zdroj].

USA však zriadením agentúry CISA začala výrazne zlepšovať svoje obranné možnosti. Pomohlo aj aplikovanie klasických pravidiel – pravidelná aktualizácia systému, monitoring aktivít, školenie personálu, či vydávanie usmernení. Významne prispelo aj to, že cyber security sa stala jednou z priorít úradujúceho prezidenta USA [Zdroj]. Vďaka tomu by mali byť viac chránení.

Pri Rusku takáto rozsiahla obranná iniciatíva nie je známa. Avšak to neznamená, že skutočne nič nerobia, pretože ruské aktivity obvykle nie sú známe vôbec, zatiaľ čo USA zverejňujú aspoň niektoré svoje kroky.

Odlišnosťou je aj prístup k personálnemu zabezpečeniu kybernetickej bezpečnosti. USA sa spolieha na svoje tajné služby (primárne NSA) a prípadne vládnych dodávateľov (v principe ide často o firmy bývalých agentov NSA). Rusko má takéto divízie v rámci svojich tajných služieb (najmä GRU a FSB) a vie využívať aj služby kyber kriminálnych gangov. Tieto gangy majú viac menej garantovanú beztrestnosť na pôde Ruska. Podmienkami sú, že „doma sa neútočí“, a že keď sa na nich vláda obráti, tak sa od nich očakáva spolupráca [Zdroj].

Slovenský kybernetický priestor je chránený aj vďaka NATO, konkrétne Cooperative Cyber Defence Centre of Excellence, kde participujú aj odborníci zo Slovenska. Stále však platí, že prevencia, ktorú vykonáva každý subjekt interne, je nenahraditeľná. Tipy, ako udržiavať kybernetickú bezpečnosť v každej organizácii zverejňuje napríklad aj slovenská autorita SK-CERT.